به گزارش مشرق، بدافزار rootnik که به تازگی شناسایی شده است، پس از آلوده سازی تلفن همراه، اطلاعات آن را سرقت میکند.

rootnik با استفاده از ابزارهای عمومی روت اندروید نوشته شده است. این بدافزار حداقل از 5 آسیبپذیری مطرح برای روت تلفن همراه استفاده میکند. این بدافزار تا کنون کشورهای امریکا، مالزی، تایلند، لبنان و تایوان را آلوده کرده است.

بر اساس گزارش محققان امنیتی پالوآلتو، rootnik با استفاده از نرمافزارهای اندرویدی قانونی مانند WiFi Analyzer، Open Camera، Infinite Loop، HD Camera، Windows Solitaire، ZUI Locker و Free Internet Austria گسترش پیدا کرده است.

rootnik از آسیبپذیریهای CVE-2012-4221، CVE-2013-2596، CVE-2013-2597 و CVE-2013-6282 برای دسترسی روت استفاده میکند و میتواند هر نرمافزار سیستمی و غیرسیستمی را بر روی تلفن همراه نصب کند. این بدافزار چندین APK فایل را هم نصب میکند تا بتواند دسترسی خود را حفظ کند. rootnik میتواند فایلهایی را از سرور خارجی دانلود و بر روی تلفن همراه نصب کند. این بدافزار رمزعبور وای.فای، SSID و BSSID، محل جغرافیایی، آدرس مک تلفن و شماره ID را هم سرقت میکند. نسخههای 4.3 اندروید به قبل در برابر این بدافزار آسیبپذیر هستند.

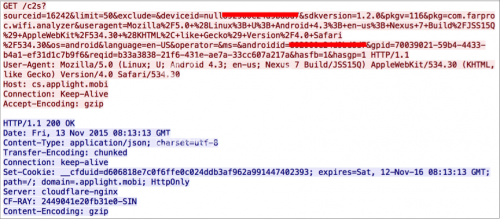

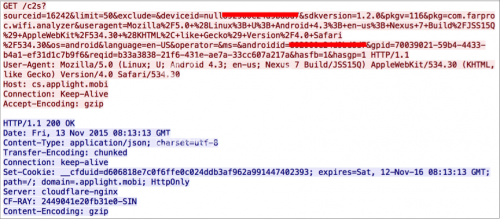

سرورهای خارجی که بدافزار به آنها متصل میشود دارای دامنههای pplight[.]mobi، jaxfire[.]mobi، superflashlight[.]mobi و shenmeapp[.]info است که امسال ایجادشدهاند و هنوز هم فعال هستند.

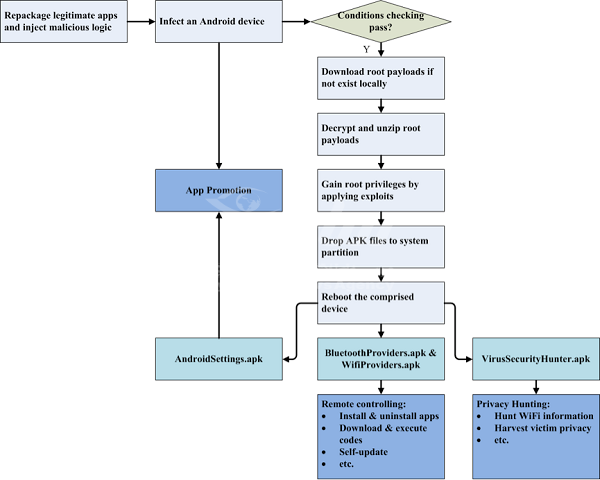

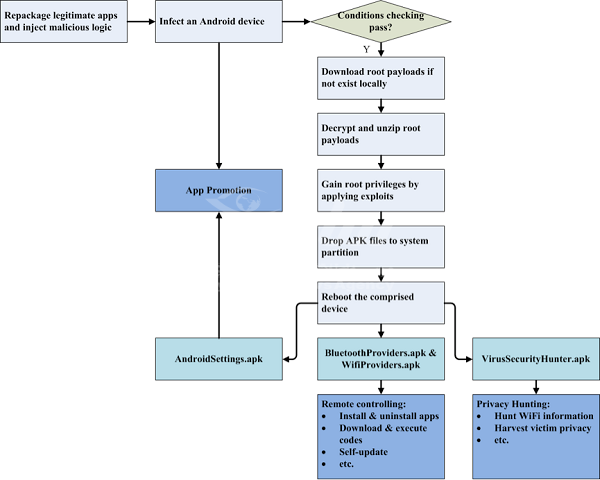

rootnik با تزریق فایلهای خود در نرمافزارهای قانونی، گسترش مییابد و پس از آلوده سازی تلفن همراه، یک نخ اجرایی را برای دسترسی روت، فعال میکند. اگر این عمل موفقیتآمیز باشد،چهار APK بر روی تلفن همراه نصب میشود.

بر اساس گزارش محققان امنیتی rootnik قبل از اقدام به روت تلفن همراه، محل جغرافیای آن را بررسی میکند. اگر برای کشور خاصی مانند چین باشد، این عمل را متوقف میکند.

منبع: سایبربان

rootnik با استفاده از ابزارهای عمومی روت اندروید نوشته شده است. این بدافزار حداقل از 5 آسیبپذیری مطرح برای روت تلفن همراه استفاده میکند. این بدافزار تا کنون کشورهای امریکا، مالزی، تایلند، لبنان و تایوان را آلوده کرده است.

بر اساس گزارش محققان امنیتی پالوآلتو، rootnik با استفاده از نرمافزارهای اندرویدی قانونی مانند WiFi Analyzer، Open Camera، Infinite Loop، HD Camera، Windows Solitaire، ZUI Locker و Free Internet Austria گسترش پیدا کرده است.

rootnik از آسیبپذیریهای CVE-2012-4221، CVE-2013-2596، CVE-2013-2597 و CVE-2013-6282 برای دسترسی روت استفاده میکند و میتواند هر نرمافزار سیستمی و غیرسیستمی را بر روی تلفن همراه نصب کند. این بدافزار چندین APK فایل را هم نصب میکند تا بتواند دسترسی خود را حفظ کند. rootnik میتواند فایلهایی را از سرور خارجی دانلود و بر روی تلفن همراه نصب کند. این بدافزار رمزعبور وای.فای، SSID و BSSID، محل جغرافیایی، آدرس مک تلفن و شماره ID را هم سرقت میکند. نسخههای 4.3 اندروید به قبل در برابر این بدافزار آسیبپذیر هستند.

سرورهای خارجی که بدافزار به آنها متصل میشود دارای دامنههای pplight[.]mobi، jaxfire[.]mobi، superflashlight[.]mobi و shenmeapp[.]info است که امسال ایجادشدهاند و هنوز هم فعال هستند.

rootnik با تزریق فایلهای خود در نرمافزارهای قانونی، گسترش مییابد و پس از آلوده سازی تلفن همراه، یک نخ اجرایی را برای دسترسی روت، فعال میکند. اگر این عمل موفقیتآمیز باشد،چهار APK بر روی تلفن همراه نصب میشود.

بر اساس گزارش محققان امنیتی rootnik قبل از اقدام به روت تلفن همراه، محل جغرافیای آن را بررسی میکند. اگر برای کشور خاصی مانند چین باشد، این عمل را متوقف میکند.

منبع: سایبربان